简化 Azure AD B2C 中的用户注册

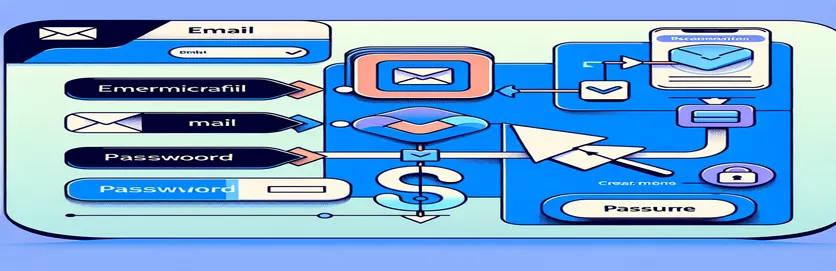

在 Azure AD B2C 中实施分阶段注册流程可以通过分离电子邮件验证和密码创建阶段来增强用户体验。这种方法可以实现更清晰、更集中的用户交互,减少认知负荷并提高合规率。通过将注册分为不同的阶段,组织可以确保每个步骤在进入下一步之前成功完成。

为此,开发人员需要主动管理验证流程,订阅电子邮件验证状态,然后相应地指导用户。此方法为成功和错误场景提供了清晰的通信路径,使用户能够毫不困惑地理解和纠正问题,从而简化整个注册过程。

| 命令 | 描述 |

|---|---|

| azure.createQueueService() | 初始化队列服务客户端以与 Azure 存储队列交互。 |

| emailValidator.validate() | 验证提供的字符串是否是格式正确的电子邮件地址。 |

| queueSvc.createMessage() | 将新消息排队到指定的 Azure 存储队列中。 |

| Buffer.from().toString('base64') | 将电子邮件字符串转换为 Base64 编码字符串,以实现安全消息传输。 |

| <ClaimsSchema> | 定义 Azure B2C 策略中的声明架构,指定每个声明拥有的属性。 |

| <ClaimType Id="isEmailVerified"> | Azure B2C 策略中表示电子邮件验证状态的自定义声明类型。 |

脚本功能解释

提供的脚本旨在通过将电子邮件验证和密码设置拆分为两个单独的屏幕来模块化 Azure AD B2C 的注册过程。第一个脚本利用 Azure 的队列服务异步处理电子邮件验证请求。功能 azure.createQueueService() 初始化客户端以与 Azure 存储队列交互。然后,该客户端用于将电子邮件地址排入队列,以便通过 queueSvc.createMessage() 方法,它将用户的电子邮件安全地放入队列中进行处理。

入队前电子邮件格式的验证由 emailValidator.validate(),确保仅处理有效的电子邮件,增强数据完整性并减少注册过程中的错误。第二个脚本涉及使用以下命令在 Azure AD B2C 策略中设置声明 <ClaimsSchema> 和 <ClaimType Id="isEmailVerified">。这部分设置定义了系统应如何识别和处理用户电子邮件的验证状态,这对于根据电子邮件验证结果控制注册流程至关重要。

在 Azure AD B2C 中模块化电子邮件验证和密码设置

JavaScript 和 Azure 函数集成

const azure = require('azure-storage');const queueSvc = azure.createQueueService(process.env.AZURE_STORAGE_CONNECTION_STRING);const emailValidator = require('email-validator');const queueName = "email-verification";function enqueueEmailVerification(userEmail) {if (!emailValidator.validate(userEmail)) {throw new Error('Invalid email address');}const message = Buffer.from(userEmail).toString('base64');queueSvc.createMessage(queueName, message, (error) => {if (error) {console.error('Failed to enqueue message:', error.message);} else {console.log('Email verification message enqueued successfully');}});}

在 Azure AD B2C 中实施电子邮件验证的响应处理

Azure B2C 自定义策略和 JavaScript

<!-- TrustFrameworkPolicy --><BuildingBlocks><ClaimsSchema><ClaimType Id="isEmailVerified"><DisplayName>Email Verified</DisplayName><DataType>boolean</DataType><DefaultPartnerClaimTypes><Protocol Name="OAuth2" PartnerClaimType="email_verified" /></DefaultPartnerClaimTypes><UserHelpText>Email needs verification before proceeding.</UserHelpText></ClaimType></ClaimsSchema></BuildingBlocks><!-- More XML configuration for policies -->

管理 Azure AD B2C 中的自定义用户流

在 Azure AD B2C 中,实施分阶段注册流程需要深入了解自定义策略以及如何处理声明。通过设置自定义旅程,开发人员可以定义影响用户旅程每个阶段的规则和条件 OrchestrationSteps。这些步骤允许对每个过程(例如电子邮件验证和密码设置)进行单独分离和控制。这不仅可以改善用户体验,还可以通过在继续操作之前确认关键信息来提高安全性和数据质量。

灵活的性质 Custom Policy XML Azure AD B2C 中的文件允许对编排步骤进行细粒度控制。这对于确保逻辑进展和准确的错误处理至关重要,使用户可以更轻松地导航和了解他们的注册进度。此外,通过利用 API,开发人员可以进一步增强用户旅程,以满足特定的组织要求。

有关在 Azure AD B2C 中拆分注册阶段的常见问题

- 如何控制编排步骤的顺序?

- 通过配置每个 OrchestrationStep 在策略 XML 中,您可以确定确切的执行顺序。

- 我可以在电子邮件验证和密码设置之间添加其他步骤吗?

- 是的,额外的 OrchestrationStep 可以插入项目以包括自定义逻辑或数据收集。

- 验证过程中出现错误如何处理?

- 使用 ClaimsTransformation 功能可根据验证状态显示自定义错误消息。

- 是否可以在其他应用程序中重用此自定义策略?

- 是的,通过导出策略 XML 并共享它,您可以跨应用程序复制注册阶段。

- API 可以集成到这些自定义策略中吗?

- 绝对地。您可以使用以下方式调用 API RestfulTechnicalProfile 扩展自定义策略功能的功能。

- 我可以自定义注册页面设计吗?

- 是的,通过修改 UI 策略 XML 中的元素或通过自定义 HTML 模板。

- 分阶段注册是否支持多重身份验证?

- 是的,您可以包括 MFA 作为额外安全性的编排步骤之一。

- 我可以自定义注册时收集的用户属性吗?

- 当然。通过修改 ClaimsSchema,可以收集额外的用户属性。

- 分阶段注册会提高安全性吗?

- 通过拆分流程,可以在允许访问敏感区域之前验证关键信息,从而提高安全性。

- 这如何影响用户参与度?

- 将注册过程分为几个阶段可以让用户更轻松地完成注册,从而降低退出率。

关于用户注册策略的最终想法

在 Azure AD B2C 中实施分阶段注册流程不仅可以增强用户安全性,还可以确保用户在继续操作之前准确完成必要的步骤,从而改善整体用户体验。这种模块化的用户注册方法利用了 Azure 的功能,可实现更大的灵活性和对身份验证过程的控制。它使组织能够根据需要引入额外的验证步骤并更有效地处理错误,从而提高用户管理系统的可信度和可靠性。