Usprawnienie rejestracji użytkowników w Azure AD B2C

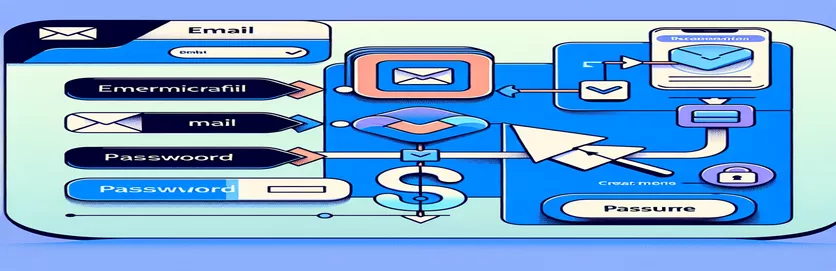

Wdrożenie etapowego procesu rejestracji w Azure AD B2C zwiększa wygodę użytkownika, oddzielając etapy weryfikacji adresu e-mail i tworzenia hasła. Takie podejście pozwala na czystszą, bardziej skoncentrowaną interakcję z użytkownikiem, zmniejszając obciążenie poznawcze i poprawiając wskaźniki zgodności. Dzieląc rejestrację na odrębne etapy, organizacje mogą mieć pewność, że każdy etap zostanie pomyślnie ukończony przed przejściem do następnego.

Aby to osiągnąć, programiści muszą aktywnie zarządzać przepływem weryfikacji, subskrybując status weryfikacji e-mailem, a następnie odpowiednio kierując użytkownika. Metoda ta zapewnia jasne ścieżki komunikacji zarówno w przypadku scenariuszy powodzenia, jak i błędów, umożliwiając użytkownikom zrozumienie i naprawienie problemów bez zamieszania, usprawniając w ten sposób cały proces rejestracji.

| Komenda | Opis |

|---|---|

| azure.createQueueService() | Inicjuje klienta usługi kolejek na potrzeby interakcji z kolejkami magazynu Azure. |

| emailValidator.validate() | Sprawdza, czy podany ciąg jest poprawnie sformatowanym adresem e-mail. |

| queueSvc.createMessage() | Kolejkuje nową wiadomość do określonej kolejki magazynu Azure. |

| Buffer.from().toString('base64') | Konwertuje ciąg wiadomości e-mail na ciąg zakodowany w formacie Base64 w celu bezpiecznej transmisji wiadomości. |

| <ClaimsSchema> | Definiuje schemat oświadczeń w ramach zasad Azure B2C, określając atrybuty, które posiada każde oświadczenie. |

| <ClaimType Id="isEmailVerified"> | Niestandardowy typ oświadczenia w ramach zasad Azure B2C, który reprezentuje stan weryfikacji adresu e-mail. |

Wyjaśnienie funkcjonalności skryptu

Dostarczone skrypty zaprojektowano w celu modularyzacji procesu rejestracji w usłudze Azure AD B2C poprzez podzielenie weryfikacji adresu e-mail i konfiguracji hasła na dwa osobne ekrany. Pierwszy skrypt korzysta z usługi kolejek platformy Azure do asynchronicznej obsługi żądań weryfikacji wiadomości e-mail. Funkcja azure.createQueueService() inicjuje klienta do interakcji z kolejkami usługi Azure Storage. Ten klient jest następnie używany do kolejkowania adresów e-mail w celu weryfikacji za pośrednictwem queueSvc.createMessage() metoda, która bezpiecznie umieszcza wiadomość e-mail użytkownika w kolejce do przetworzenia.

Weryfikację formatu wiadomości e-mail przed umieszczeniem w kolejce zajmuje się emailValidator.validate(), zapewniając przetwarzanie wyłącznie prawidłowych e-maili, zwiększając integralność danych i ograniczając liczbę błędów podczas rejestracji. Drugi skrypt polega na skonfigurowaniu żądania w zasadach Azure AD B2C przy użyciu <ClaimsSchema> I <ClaimType Id="isEmailVerified">. Ta część konfiguracji określa, w jaki sposób system powinien rozpoznawać i obsługiwać status weryfikacji adresu e-mail użytkownika, co jest niezbędne do kontrolowania przebiegu procesu rejestracji w oparciu o wyniki weryfikacji adresu e-mail.

Modularyzacja weryfikacji adresu e-mail i konfiguracji hasła w Azure AD B2C

Integracja JavaScript i Azure Functions

const azure = require('azure-storage');const queueSvc = azure.createQueueService(process.env.AZURE_STORAGE_CONNECTION_STRING);const emailValidator = require('email-validator');const queueName = "email-verification";function enqueueEmailVerification(userEmail) {if (!emailValidator.validate(userEmail)) {throw new Error('Invalid email address');}const message = Buffer.from(userEmail).toString('base64');queueSvc.createMessage(queueName, message, (error) => {if (error) {console.error('Failed to enqueue message:', error.message);} else {console.log('Email verification message enqueued successfully');}});}

Implementowanie obsługi odpowiedzi na potrzeby weryfikacji wiadomości e-mail w Azure AD B2C

Niestandardowe zasady Azure B2C i JavaScript

<!-- TrustFrameworkPolicy --><BuildingBlocks><ClaimsSchema><ClaimType Id="isEmailVerified"><DisplayName>Email Verified</DisplayName><DataType>boolean</DataType><DefaultPartnerClaimTypes><Protocol Name="OAuth2" PartnerClaimType="email_verified" /></DefaultPartnerClaimTypes><UserHelpText>Email needs verification before proceeding.</UserHelpText></ClaimType></ClaimsSchema></BuildingBlocks><!-- More XML configuration for policies -->

Zarządzanie niestandardowymi przepływami użytkowników w Azure AD B2C

W Azure AD B2C wdrażanie etapowych przepływów rejestracji wymaga dobrej znajomości zasad niestandardowych i sposobu przetwarzania oświadczeń. Konfigurując niestandardowe ścieżki, programiści mogą definiować zasady i warunki, które wpływają na każdy etap podróży użytkownika OrchestrationSteps. Te kroki umożliwiają oddzielne oddzielenie i kontrolowanie każdego procesu, takiego jak weryfikacja adresu e-mail i konfiguracja hasła. To nie tylko poprawia komfort użytkownika, ale także zwiększa bezpieczeństwo i jakość danych poprzez potwierdzenie kluczowych informacji przed kontynuowaniem.

Elastyczny charakter Custom Policy XML pliki w Azure AD B2C umożliwiają precyzyjną kontrolę nad krokami aranżacji. Ma to kluczowe znaczenie dla zapewnienia logicznego postępu i dokładnej obsługi błędów, ułatwiając użytkownikowi nawigację i zrozumienie postępu rejestracji. Dodatkowo, wykorzystując interfejsy API, programiści mogą jeszcze bardziej usprawnić podróż użytkownika, aby spełnić określone wymagania organizacyjne.

Często zadawane pytania dotyczące dzielenia faz rejestracji w Azure AD B2C

- Jak mogę kontrolować kolejność kroków orkiestracji?

- Konfigurując każdy OrchestrationStep w pliku XML polityki możesz określić dokładną kolejność wykonywania.

- Czy mogę uwzględnić dodatkowe kroki pomiędzy weryfikacją adresu e-mail a konfiguracją hasła?

- Tak, dodatkowe OrchestrationStep można wstawiać elementy, aby uwzględnić niestandardową logikę lub gromadzenie danych.

- Jak mogę poradzić sobie z błędami podczas weryfikacji?

- Użyj ClaimsTransformation funkcja umożliwiająca wyświetlanie niestandardowych komunikatów o błędach na podstawie statusu weryfikacji.

- Czy można ponownie wykorzystać tę niestandardową politykę w innych aplikacjach?

- Tak, eksportując plik XML polityki i udostępniając go, możesz replikować fazy rejestracji w różnych aplikacjach.

- Czy interfejsy API można zintegrować z tymi niestandardowymi zasadami?

- Absolutnie. Można wywoływać interfejsy API za pomocą metody RestfulTechnicalProfile funkcja rozszerzająca funkcjonalność zasad niestandardowych.

- Czy mogę dostosować projekt strony rejestracji?

- Tak, modyfikując plik UI elementy w formacie XML polityki lub za pomocą niestandardowych szablonów HTML.

- Czy w przypadku rejestracji etapowej obsługiwane jest uwierzytelnianie wieloskładnikowe?

- Tak, możesz uwzględnić MFA jako jeden z etapów orkiestracji zapewniających dodatkowe bezpieczeństwo.

- Czy mogę dostosować atrybuty użytkownika zebrane podczas rejestracji?

- Z pewnością. Modyfikując ClaimsSchema, można gromadzić dodatkowe atrybuty użytkownika.

- Czy rejestracja etapowa zwiększa bezpieczeństwo?

- Dzieląc proces, można zweryfikować krytyczne informacje przed umożliwieniem dostępu do wrażliwych obszarów, co poprawia bezpieczeństwo.

- Jak to wpływa na zaangażowanie użytkowników?

- Podział procesu rejestracji na etapy ułatwia użytkownikom jego ukończenie, zmniejszając liczbę rezygnacji.

Końcowe przemyślenia na temat strategii rejestracji użytkowników

Wdrożenie etapowych procesów rejestracji w Azure AD B2C nie tylko zwiększa bezpieczeństwo użytkowników, ale także poprawia ogólne środowisko użytkownika, zapewniając, że użytkownicy dokładnie wykonają niezbędne kroki przed kontynuowaniem. To modułowe podejście do rejestracji użytkowników, wykorzystujące możliwości platformy Azure, pozwala na większą elastyczność i kontrolę nad procesem uwierzytelniania. Umożliwia organizacjom wprowadzenie w razie potrzeby dodatkowych etapów weryfikacji i skuteczniejszą obsługę błędów, zwiększając w ten sposób wiarygodność i niezawodność systemu zarządzania użytkownikami.